Русија со години негира дека е земја домаќин на хакерите кои стојат зад рансомвер нападите, но експерти за сајбер безбедност велат дека има убедливи докази дека многу од овие криминални групи се координирани токму од оваа земја. Дека машината за рансомвер напади често работи на руски погон, меѓу другото покажува и фактот што една таква група презема одговорност за некои од нападите. На пример, пред 6 месеци Блумберг објави дека хакерската група поврзана со Русија ја нападнала италијанската енергетска индустрија и презела одговорност зад нападот. Оваа ситуација ги разгори сомнежите дека можната причина е руската инвазија врз Украина

Пишува: Мирослава Симоновска

Истата недела кога Фондот за здравствено осигурување на Северна Македонија беше под хакерски напад, за кој премиерот Димитар Ковачевски кажа дека е рансомвер напад, односно напад во кој се бара откуп за да се овозможи повторен пристап до енкриптираните податоци, Би Би Си информираше за седуммина Руси санкционирани за слични такви напади во Велика Британија и во САД. Неколку недели подоцна министерот за внатрешни работи Оливер Спасовски информираше дека заканите за бомби кои со месеци внесуваат паника меѓу граѓаните и ги прекинуваат бизнисите и институциите во нивните секојдневни работни обврски, доаѓаат од адреси во Русија и Иран.

Американските и британските власти дури и објавија фотографии од лицата што стојат зад дел од рансомвер нападите во овие држави, го замрзнаа нивниот капитал и им издадоа рестрикции за патување. Обвинети се дека се членови на хакерска мрежа во Русија наречена Трикбот која изнудила 27 милиони фунти во сајбер откупи од 149 британски жртви.

Русија со години негира дека е земја домаќин на хакерите кои стојат зад рансомвер нападите, но експерти за сајбер безбедност велат дека има убедливи докази дека многу од овие криминални групи се координирани токму од оваа земја.

Многу од групите оперираат на форуми на руски јазик, има помалку напади врз руски организации и за време на руски празници бројот на напади се намалува, пишува Би Би Си.

Фондот за здравство не е првиот што се соочи со рансомвер напад. Во екот на ковид пандемијата слична ситуација се случи во Ирска, кога рансомвер напади ја парализираа работата на здравствениот систем во оваа земја, доведувајќи до пад на прегледите за пациентите за 80 проценти. Да биде работата уште полоша, доверливите податоци на пациентите и на министерството за здравство на Ирска почнаа да се појавуваат на интернет.

Фајловите се споделени од страна на Конти Локер Тимот, како примери за да докажат дека имаат доверливи податоци, напиша Фајненшал Тајмс.

Со нападот беше преземена контрола врз системот, беа украдени податоци и истиот е поврзан со група која оперира од Русија и од Источна Европа. Фајненшал Тајмс прегледа еден од документите објавени на интернет, а кој беше лабораториски резултат за човек кој бил пријавен во палијативна нега, со многу лични и здравствени податоци. Тие податоци кореспондираа со некролог објавен за истото лице, пишува Фајненшал Тајмс за нападот во Ирска во кој хакерите бараа 20 милиони фунти откуп.

Анализа објавена на Би Би Си пред една година открива дека 74 проценти од сите пари „заработени“ преку рансомвер напади во 2021 година, отишле во рацете на хакери поврзани со Русија. Истражувачите утврдиле дека повеќе од 400 милиони долари во криптовалути отишле кај групи многу веројатно поврзани со Русија. Истражувањето е спроведено од Чејналасис, од каде што посочија дека успеале да го следат текот на парите од и кон дигиталните паричници на познати хакерски групи со помош на јавни блокчејн трансакции. Тие велат дека знаат кои хакерски групи се руски, затоа што истите имаат карактеристични црти. На пример:

Нивниот рансомвер код е напишан на таков начин, да доколку детектира дека компјутерите на жртвите се лоцирани во Русија, да не ги оштетува фајловите.

Групите оперираат во Русија или на форуми на руски јазик

Групите се поврзани со Evil Corp – сајбер криминална група која е на листата на барани од САД

Според најновиот извештај на Чејналасис, приходите за хакерите се намалуваат затоа што сè повеќе жртви одбиваат да платат.

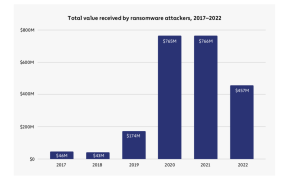

Минатата 2022 година, беше важна во борбата против рансомвер. Рансомвер напаѓачите изнудија барем 456.8 милиони долари од жртви во 2022 година, што е намалување од 765 милиони во 2021 година. Како и секогаш ова се проценки, а вистината е дека крајните бројки се уште поголеми, бидејќи има крипто адреси коишто се контролирани од рансомвер напаѓачите кои допрва треба да се идентификуваат на блокчејн и да бидат инкорпорирани во нашите податоци. Во 2021 година идентификувавме 602 милиони долари исплатени за откуп. Но, трендот е јасен дека се помалку жртви плаќаат, пишува во најновиот извештај на Чејналасис.

Во секој случај, тоа не значи дека бројот на напади се намалуваат или барем не толку драстично, како што би сугерирал падот на отплаќање на уценувачките барања.

Намето тоа, веруваме дека падот во отплатите за хакерите се должи на тоа што сè поголем број на хакирани организации одбиваат да им платат на хакерите, се вели во најновиот извештај на Чејналасис.

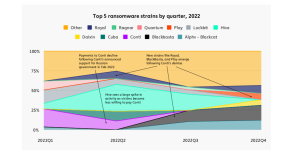

И покрај падот во приходите што хакерите успеале да го направат во 2022 година, сепак, истражување од фирмата за сајбер безбедност Фортинет (стр.28), тврди дека има повеќе од 10 илјади уникатни нишки коишто биле активни во првата половина на 2022. Во 2022 година, просечната рансомвер нишка останала активна 70 дена, што е помалку време споредено со 2021 година кога тој временски период бил 153 дена, а во 2020 дури 265 дена.

Микрософт на крајот на 2022 година соопшти дека хакери поврзани со руската армија најверојатно стојат и позади рансомвер нападите на организации во Украина и Полска, сознание кое ги загрижи Вашингтон и европските лидери коишто ја поддржуваат Украина во своето право на самоодбрана.

Руската инвазија врз Украина може да испровоцира поголеми закани од Москва. Хакерските напади предизвикаа штета на транспортни и логистички компании во Полска и Украина, вели портпаролот на Мајкрософт за Си Ен Ен, не потенцирајќи ја големината на штетите.

Ројал мејл, најголемата британска служба за достава на пратки, беше хакирана со рансомвер, a зад сајбер нападот, како што објави британскиот весник Телеграф (пренесе Ројтерс), стои Локбит, рансомвер група која има членови во Русија, Сајбер инцидентот предизвика застој и прекини во работата на Ројал Мејл, како и неможност да се испраќаат пратки интернационално.

Рансомвер нападите функционираат на начин што се енкриптираат податоците на жртвата, а хакерите им нудат на фирмите и на владините организации клуч со кој ќе може да ги декриптираат, по цена која некогаш достигнува и милиони долари.

Дека машината за рансомвер напади често работи на руски погон, покажува и фактот што една таква група презема одговорност за некои од нападите. На пример, пред 6 месеци Блумберг објави дека хакерската група поврзана со Русија ја нападнала италијанската енергетска индустрија и презела одговорност зад нападот. Оваа ситуација ги разгори сомнежите дека можната причина е руската инвазија врз Украина.

Во конкретниот случај, на дарк веб, групата Блек Кет (црна мачка) објави дека украла 700 гигабајти податоци од мрежи контролирани од енергетската агенција на Италија и се закани дека ќе ги објави ако барањата за откуп се игнорираат. Дополнително, тие објавиле и неколку фотографии како доказ дека навистина пристапиле до внатрешните документи.

Американскиот Трезор објави дека руската служба за безбедност ги користи своите сајбер способности да таргетира руски новинари и други кои отворено го критикуваат режимот, како и да таргетира американски субјекти и милиони ширум светот.

За да ги спроведе своите злонамерни сајбер операции, службата за безбедност на Русија ги кооптира криминалните хакери вклучително и претходно познатите Evil Corp, со што им овозможува да се впуштаат во рансомвер напади и кампањи за фишинг, пишува на сајтот на Американскиот трезор.

Од која држава дојде рансомвер нападот врз македонскиот Фонд за здравство остана непознато, за конкретниот случај сè уште има истрага којашто ја води полицијата.